O que é a desfragmentação?

Ao contrário do que muitos pensam a desfragmentação não é complicada. A fragmentação em si é o termo que se utiliza para descrever o fato do computador armazenar os dados de forma desordenada. Normalmente, um computador “grava” os arquivos no disco rígido em várias partes, baseado no espaço que se encontra disponível e com relação ao tamanho e formato do arquivo que se está tentando salvar.

O problema é que um arquivo poderia consistir, por exemplo, em 12 partes, atadas ordenadamente juntas. Porém, no momento de salvá-lo, o primeiro espaço que se encontra disponível no HD somente pode ajustar seis “partes” deste arquivo, fazendo com que as outras seis restantes sejam deslocadas até o seguinte espaço livre.

Dois espaços adicionais são encontrados para três partes do arquivo cada um, resultando que o arquivo seja totalmente salvo em três locais diferentes. Na prática, o disco rígido não alinha necessariamente todas as partes dos dados uma junto da outra, mas sim, de maneira aleatória.

Abrir e fechar o arquivo em ocasiões posteriores faz com que este se torne potencialmente ainda mais fragmentado. A internet e a memória cache do sistema também terão um impacto na estrutura dos arquivos no HD. A limpeza periódica destes dados de memória cache (embora seja muitas vezes uma boa ideia), pode levar a uma maior fragmentação.

A desfragmentação tem como objetivo diminuir a distância de viagem até o HD ao reunir estes pedacinhos de arquivos dispersos, formando um grupo consolidado e interconectado. Deste modo, consegue-se um acesso e leitura do arquivo muito mais rápida e eficiente.

Por que desfragmentar é uma boa ideia?

Se a fragmentação é permitida sem nenhum tipo de controle, como o passar do tempo, o PC ou notebook, correrá o risco de perder um ou vários pedaços de dados. Se algum destes elementos de arquivo pertence a um arquivo crítico do sistema como um DLL, então o arquivo como um todo pode estar em risco de tornar-se corrompido e inutilizável.

Portanto, a desfragmentação do disco não é somente para adicionar velocidade e eficiência, mas também é uma questão de preservação da saúde dos dados a longo prazo, que, naturalmente, os usuários desejam proteger.

Com que frequência deve-se executar a desfragmentação do HD?

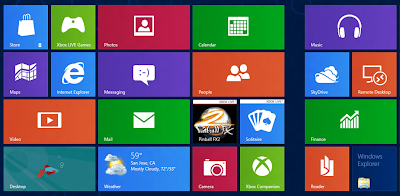

Enquanto alguns analistas do setor argumentam que os modernos sistemas operacionais do século XXI eliminam a necessidade da desfragmentação, o conselho dos especialistas da TuneUp é que esta premissa não é totalmente correta. Afinal de contas, Windows 8 ainda inclui a ferramenta de desfragmentação com uma interface de usuário melhorada e compatibilidade com unidades de estado sólido (SSD) que identifica visualmente o tipo de armazenamento no disco do computador.

Para realizar a desfragmentação do HD, é possível utilizar a ferramenta de sistema do Windows ou deixar que o TuneUp Utilities™ 2014 se encarregue desta tarefa periodicamente como parte de sua Manutenção automática ou no momento que mais convenha ao usuário, selecionando Manutenção em um Clique. Segundo as recomendações da Microsoft, sempre que a análise de fragmentação resultar em uma porcentagem maior que 10%, o disco deveria desfragmentar-se.

Fonte: O Blog do seu PC