Fonte: Sedentário Hiperativo

Quer saber mais sobre seu micro e as tecnologias que o cercam? Então seja bem vindo e aproveite o conhecimento disponível neste blog.

quinta-feira, 2 de outubro de 2014

CHINA E SEU TESTE PARA ALUNOS DE 6 ANOS

Marcadores:

Educação

quarta-feira, 1 de outubro de 2014

LASER IRÁ MUDAR A INTERNET COMO CONHECEMOS

O laser é capaz de ligar e desligar em velocidade recorde, o que é o grande diferencial desta pesquisa. “Se é possível ligar e desligar o laser muito rapidamente, então mais informação é transportada em um determinado período de tempo”, afirma Carsten Ronning, cientista responsável em contato com o Mashable.

Segundo os pesquisadores, a diferença é que neste caso, um nanofio de óxido de zinco usado para desenvolver os lasers é colocado em prata em vez de vidro, usado tradicionalmente. Depois disso é utilizada uma técnica para “espremer” a luz, reduzindo o diâmetro do laser para a espessura de um milésimo de um fio de cabelo.

O laser é capaz de produzir 1 trilhão de pulsos por segundo, o que é muito superior ao que existe hoje. De acordo com Ronning, o laser, capaz de operar na temperatura ambiente, teria atingido a velocidade máxima possível para um dispositivo do tipo.

Fonte: Olhar Digital

Marcadores:

Educação

segunda-feira, 29 de setembro de 2014

TECNOLOGIA APPLE USADA EM CLIP FANTÁSTICO

Marcadores:

Softwares

quarta-feira, 10 de setembro de 2014

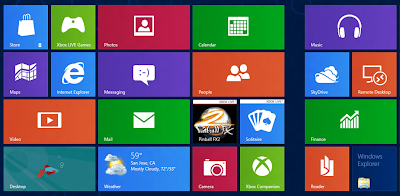

MICROSOFT - QUAL É A VERDADE A RESPEITO DESTE IMPÉRIO?

1 - A Microsoft inventou o Windows

No começo dos anos 70, uma equipe de pesquisadores do Centro de Pesquisas Palo Alto, da Xerox (Parc), expandiu o conceito de Englebart e construiu o Xerox Alto, o primeiro computador pessoal que vinha com a agora padrão: janelas (windows), ícones, menus e dispositivo de ponteiro (mouse).

O Xerox Alto rodava um sistema operacional/ambiente de desenvolvimento chamado SmallTalk, que fora criado no laboratório Xerox pelos pesquisadores do Parc. Em 1979, Steve Jobs, então com 24 anos de idade, da recém-criada Apple Computer, Inc., pagou US$ 1 milhão em opções de ação da Apple por um tour detalhado às dependências do Parc Xerox. Embasbacado com a interface SmallTalk, Jobs pediu a documentação técnica do produto, que a Xerox inocentemente deu a ele [nota: essa cena pode ser vista no filme "Piratas do Vale do Silício"].

Com as especificações da SmallTalk em mãos, a Apple lançou em 1983 o Lisa, primeiro computador comercial a vir com a interface de janelas, ou windows. Jobs usaria uma interface similiar para os modelos mais populares do Macintosh. Quando Bill Gates, que escrevia software para os Macintosh, lançou o Windows 2.0. em 1987, a Apple processou a Microsoft por roubar descaradamente a interface gráfica do Mac – algo que a Apple havia roubado muito antes da Xerox.

A Apple acabou perdendo o caso, e a dominância subsequente da Microsoft no mercado de PCs transformou as polêmicas janelas em sinônimo do Windows.

2 – A Microsoft não está nem aí para segurança

Você dificilmente lê manchetes como "Apple avisa usuários sobre séria falha de segurança", ou "Red Hat corre para lançar correção para frustrar hackers". Isso porque poucos programadores se incomodariam em escrever códigos maliciosos e vírus de computador maldosos para Mac OS X ou para Linux. A razão é bem simples: se você fosse um hacker e seu objetivo traiçoeiro fosse envenenar o máximo de máquinas possível, você apontaria seus esforços para o sistema operacional usado por mais de 90% dos usuários mundiais de computador.Apesar da crítica raivosa da fraca segurança do Windows XP, é errado dizer que a Microsoft não está nem aí para a segurança. A Microsoft emprega algumas das mentes mais brilhantes no campo da cibersegurança, incluindo o chefe de segurança Michael Howard e o especialista em segurança para Linux Crispin Cowan. Nos últimos anos, eles lançaram várias iniciativas de segurança de longo prazo, incluindo a Trustworthy Computing, a End to End Trust e mais recentemente a Microsoft Security Essentials. Eles também fizeram o Windows Vista ser substancialmente mais seguro que o XP.

A questão real, de acordo com o veterano jornalista de tecnologia Rob Enderle, é se alguém na companhia pode afastar com sucesso a barragem quase constante de ataques que assolam os produtos da Microsoft. Para piorar as coisas, ele diz, o ato de vangloriar-se dos recursos de segurança parece atrair hackers ávidos por um desafio. Como um exemplo, o jornalista cita um anúncio da Oracle que chamava sua última criação de "à prova de balas". Ela foi atacada com sucesso no dia seguinte.

3 – A Microsoft é um monopólio natural

A definição real de um monopólio natural é na verdade bem diferente do seu significado convencional. No linguajar econômico, um monopólio natural é uma empresa a quem se permite monopolizar uma indústria, por ser de melhor interesse para o Estado e para o consumidor.

Empresas concessionárias são clássicos exemplos de monopólios naturais. Na maioria das cidades e áreas urbanas, você não tem como escolher qual companhia elétrica usar. Isso porque há uma enorme barreira de entrada para uma companhia elétrica concorrente começar. Você teria de construir usinas de energia e passar milhares de quilômetros de cabos para criar uma infraestrutura funcional. É mais barato para o consumidor – e mais eficiente para o Estado – ter uma companhia privada regulamentada comandando o show.

Na superfície, a Microsoft se parece com um monopólio natural da indústria de computadores. Já que a companhia detém 90% do mercado global de sistema operacional, a Microsoft goza de enorme economia de escala. Por exemplo, desenvolvedores menores de software jamais poderiam gastar tanto quanto a Microsoft no desenvolvimento e marketing de um produto. Eles nunca teriam o dinheiro de volta sem ter de cobrar muito mais que a Microsoft cobraria pelos mesmos produtos.

A grande diferença é que a Microsoft usou seu "extraordinário poder de mercado e imensos lucros", nas palavras do juiz distrital Thomas Penfield Jackson, não apenas para erguer barreiras mais altas para a entrada da concorrência, como ameaçou e intimidou qualquer um que ousasse bater na porta. E não há nada natural sobre isso.

4 – A Microsoft não é inovadora

A Microsoft tem uma reputação bem merecida nos círculos do software por ser tecnologicamente derivada. Em outras palavras, a Microsoft emprestou ou comprou cada boa ideia que já teve.Essa teoria não é infundada. Por exemplo, Bill Gates e amigos não escreveram o código do MS-DOS. Eles compraram algo chamado QDOS (sigla em inglês para Sistema Operacional Rápido e Sujo) por US$ 50 mil, ajustaram-no e licenciaram-no para a IBM com grande lucro. Eles também não escreveram o código do Internet Explorer. A Microsoft licenciou o código fonte do navegador da Spyglass Inc., que fez o navegador Mosaic, e usou o mesmo código fonte para três ou quatro versões do IE.

Defensores da Microsoft sabem que a companhia não é assim uma grande inovadora tecnológica – Gates não se deu conta do potencial da Internet até 1995 -, mas vão dizer que a companhia tem algumas das ideias de negócios mais vanguardistas na área.

Pense nisso. Antes de a Microsoft aparecer, ninguém tinha tido a idéia de vender software e hardware separadamente. A IBM licenciou o MS-DOS da Microsoft porque queria se concentrar em hardware. Gates, Steve Ballmer e outros executivos da Microsoft anteviram o potencial lucrativo no licenciamento se seu sistema operacional para dúzias de diferentes fabricantes de PCs.

Quando o Instituto de Negócios da Harvard estudou os segredos do sucesso da Microsoft, eles apontaram a abordagem inovadora da companhia à sua propriedade intelectual. A Microsoft criou uma biblioteca colossal de componentes de código-fonte proprietário que funcionam através da plataforma Windows. Se um desenvolvedor prova sua lealdade à Microsoft, ele ganha acesso àquela biblioteca de código – e centenas de milhões de consumidores potenciais da Microsoft.

5 – Bill Gates é o Mal

Arrogante. Ameaçador. Implacável. Teimoso. Todos esses são adjetivos que ex e atuais colegas da Microsoft – e concorrentes – usaram para descrever William Henry Gates III. Mas esses críticos o descreveria como o Mal? Nem em um milhão de anos.Quando Gates anunciou que ele estava se desligando das operações diárias da Microsoft em julho de 2008, isso gerou uma enxurrada de artigos sobre seu legado. Alguns o comparavam a Henry Ford, outra pessoa que pegou uma tecnologia cara e refinada e desenvolveu uma forma engenhosa de vendê-la para as massas.

Arrogante. Ameaçador. Implacável. Teimoso. Todos esses são adjetivos que ex e atuais colegas da Microsoft – e concorrentes – usaram para descrever William Henry Gates III. Mas esses críticos o descreveria como o Mal? Nem em um milhão de anos.Quando Gates anunciou que ele estava se desligando das operações diárias da Microsoft em julho de 2008, isso gerou uma enxurrada de artigos sobre seu legado. Alguns o comparavam a Henry Ford, outra pessoa que pegou uma tecnologia cara e refinada e desenvolveu uma forma engenhosa de vendê-la para as massas.

A missão de longo tempo da Microsoft foi ter "um PC em cada mesa de trabalho e em cada lar". De fato, o Windows foi entregue em mais de 1,75 bilhões de PCs no mundo todo desde 1981.

Alguns jornalistas e especialistas escolheram comparar Gates a Ford, mas a comparação mais apropriada poderia ser com Andrew Carnegie, o barão do aço que se engajou em práticas de negócios implacáveis antes de dedicar seus últimos anos de vida à filantropia. Quando ele morreu, em 1919, ele tinha desistido de todas as suas riquezas adquiridas de forma ilícita e fundado museus, bibliotecas, parques e numerosas organizações de caridade.

Gates pode ser culpado de muitas táticas de negócios condenáveis, mas nunca mandou tropas mercenárias atacarem sua própria fábrica. Como filantropo, ele deve ser o maior doador na história do mundo.

O Xerox Alto rodava um sistema operacional/ambiente de desenvolvimento chamado SmallTalk, que fora criado no laboratório Xerox pelos pesquisadores do Parc. Em 1979, Steve Jobs, então com 24 anos de idade, da recém-criada Apple Computer, Inc., pagou US$ 1 milhão em opções de ação da Apple por um tour detalhado às dependências do Parc Xerox. Embasbacado com a interface SmallTalk, Jobs pediu a documentação técnica do produto, que a Xerox inocentemente deu a ele [nota: essa cena pode ser vista no filme "Piratas do Vale do Silício"].

Com as especificações da SmallTalk em mãos, a Apple lançou em 1983 o Lisa, primeiro computador comercial a vir com a interface de janelas, ou windows. Jobs usaria uma interface similiar para os modelos mais populares do Macintosh. Quando Bill Gates, que escrevia software para os Macintosh, lançou o Windows 2.0. em 1987, a Apple processou a Microsoft por roubar descaradamente a interface gráfica do Mac – algo que a Apple havia roubado muito antes da Xerox.

A Apple acabou perdendo o caso, e a dominância subsequente da Microsoft no mercado de PCs transformou as polêmicas janelas em sinônimo do Windows.

2 – A Microsoft não está nem aí para segurança

Você dificilmente lê manchetes como "Apple avisa usuários sobre séria falha de segurança", ou "Red Hat corre para lançar correção para frustrar hackers". Isso porque poucos programadores se incomodariam em escrever códigos maliciosos e vírus de computador maldosos para Mac OS X ou para Linux. A razão é bem simples: se você fosse um hacker e seu objetivo traiçoeiro fosse envenenar o máximo de máquinas possível, você apontaria seus esforços para o sistema operacional usado por mais de 90% dos usuários mundiais de computador.Apesar da crítica raivosa da fraca segurança do Windows XP, é errado dizer que a Microsoft não está nem aí para a segurança. A Microsoft emprega algumas das mentes mais brilhantes no campo da cibersegurança, incluindo o chefe de segurança Michael Howard e o especialista em segurança para Linux Crispin Cowan. Nos últimos anos, eles lançaram várias iniciativas de segurança de longo prazo, incluindo a Trustworthy Computing, a End to End Trust e mais recentemente a Microsoft Security Essentials. Eles também fizeram o Windows Vista ser substancialmente mais seguro que o XP.

A questão real, de acordo com o veterano jornalista de tecnologia Rob Enderle, é se alguém na companhia pode afastar com sucesso a barragem quase constante de ataques que assolam os produtos da Microsoft. Para piorar as coisas, ele diz, o ato de vangloriar-se dos recursos de segurança parece atrair hackers ávidos por um desafio. Como um exemplo, o jornalista cita um anúncio da Oracle que chamava sua última criação de "à prova de balas". Ela foi atacada com sucesso no dia seguinte.

3 – A Microsoft é um monopólio natural

A definição real de um monopólio natural é na verdade bem diferente do seu significado convencional. No linguajar econômico, um monopólio natural é uma empresa a quem se permite monopolizar uma indústria, por ser de melhor interesse para o Estado e para o consumidor.

Empresas concessionárias são clássicos exemplos de monopólios naturais. Na maioria das cidades e áreas urbanas, você não tem como escolher qual companhia elétrica usar. Isso porque há uma enorme barreira de entrada para uma companhia elétrica concorrente começar. Você teria de construir usinas de energia e passar milhares de quilômetros de cabos para criar uma infraestrutura funcional. É mais barato para o consumidor – e mais eficiente para o Estado – ter uma companhia privada regulamentada comandando o show.

Na superfície, a Microsoft se parece com um monopólio natural da indústria de computadores. Já que a companhia detém 90% do mercado global de sistema operacional, a Microsoft goza de enorme economia de escala. Por exemplo, desenvolvedores menores de software jamais poderiam gastar tanto quanto a Microsoft no desenvolvimento e marketing de um produto. Eles nunca teriam o dinheiro de volta sem ter de cobrar muito mais que a Microsoft cobraria pelos mesmos produtos.

A grande diferença é que a Microsoft usou seu "extraordinário poder de mercado e imensos lucros", nas palavras do juiz distrital Thomas Penfield Jackson, não apenas para erguer barreiras mais altas para a entrada da concorrência, como ameaçou e intimidou qualquer um que ousasse bater na porta. E não há nada natural sobre isso.

4 – A Microsoft não é inovadora

A Microsoft tem uma reputação bem merecida nos círculos do software por ser tecnologicamente derivada. Em outras palavras, a Microsoft emprestou ou comprou cada boa ideia que já teve.Essa teoria não é infundada. Por exemplo, Bill Gates e amigos não escreveram o código do MS-DOS. Eles compraram algo chamado QDOS (sigla em inglês para Sistema Operacional Rápido e Sujo) por US$ 50 mil, ajustaram-no e licenciaram-no para a IBM com grande lucro. Eles também não escreveram o código do Internet Explorer. A Microsoft licenciou o código fonte do navegador da Spyglass Inc., que fez o navegador Mosaic, e usou o mesmo código fonte para três ou quatro versões do IE.

Defensores da Microsoft sabem que a companhia não é assim uma grande inovadora tecnológica – Gates não se deu conta do potencial da Internet até 1995 -, mas vão dizer que a companhia tem algumas das ideias de negócios mais vanguardistas na área.

Pense nisso. Antes de a Microsoft aparecer, ninguém tinha tido a idéia de vender software e hardware separadamente. A IBM licenciou o MS-DOS da Microsoft porque queria se concentrar em hardware. Gates, Steve Ballmer e outros executivos da Microsoft anteviram o potencial lucrativo no licenciamento se seu sistema operacional para dúzias de diferentes fabricantes de PCs.

Quando o Instituto de Negócios da Harvard estudou os segredos do sucesso da Microsoft, eles apontaram a abordagem inovadora da companhia à sua propriedade intelectual. A Microsoft criou uma biblioteca colossal de componentes de código-fonte proprietário que funcionam através da plataforma Windows. Se um desenvolvedor prova sua lealdade à Microsoft, ele ganha acesso àquela biblioteca de código – e centenas de milhões de consumidores potenciais da Microsoft.

5 – Bill Gates é o Mal

A missão de longo tempo da Microsoft foi ter "um PC em cada mesa de trabalho e em cada lar". De fato, o Windows foi entregue em mais de 1,75 bilhões de PCs no mundo todo desde 1981.

Alguns jornalistas e especialistas escolheram comparar Gates a Ford, mas a comparação mais apropriada poderia ser com Andrew Carnegie, o barão do aço que se engajou em práticas de negócios implacáveis antes de dedicar seus últimos anos de vida à filantropia. Quando ele morreu, em 1919, ele tinha desistido de todas as suas riquezas adquiridas de forma ilícita e fundado museus, bibliotecas, parques e numerosas organizações de caridade.

Gates pode ser culpado de muitas táticas de negócios condenáveis, mas nunca mandou tropas mercenárias atacarem sua própria fábrica. Como filantropo, ele deve ser o maior doador na história do mundo.

Fonte: Vai Querer Ver?

Marcadores:

Sistemas Operacionais

segunda-feira, 8 de setembro de 2014

WHATSAPP E SUAS DICAS

Esconder o “visto por último”

Para evitar que as pessoas fiquem sabendo quando você esteve online, você pode desativar este recurso. Para usuários do iOS, basta entrar em Ajustes > Conta > Privacidade > Visto por último e selecionar Ninguém; já no Android, você deve entrar em Configurações > Informações da conta > Privacidade > Visto por último e selecionar Ninguém.

Bloquear o WhatsApp (Android)

Quem nunca se viu na situação incômoda de colocar o celular na mão de alguém torcendo para que esta pessoa não fique bisbilhotando em suas coisas? Para isso existe o Bloquear Messenger e Chat, que inclui um PIN para abrir o aplicativo. Sem esta senha, a pessoa será impedida de acessar suas conversas. Simples assim. O app também funciona para outros serviços de bate-papo.

Criar atalhos para contatos (Android)

Se você tem o hábito de se comunicar frequentemente com algum grupo ou uma pessoa específica, você pode criar um atalho na página inicial. Assim fica mais fácil enviar mensagens para seus amigos sem precisar abrir o aplicativo. Para isso, basta entrar na área de conversas do aplicativo e pressionar e segurar o contato que gostaria de fixar. Um pop-up irá aparecer; basta apertar Adicionar atalho para a conversa. Contudo, esta ferramenta está disponível apenas no Android.

Impedir fotos do WhatsApp de se misturarem no celular (iOS)

Para quem gostaria de manter as fotos recebidas no WhatsApp exclusivamente no aplicativo é bem simples para quem tem iOS. Para isso, é só entrar em Ajustes > Privacidade > Fotos e desmarcar a opção do WhatsApp.

Mudar de número

Para quem trocou de número mas manteve o mesmo telefone, não é necessário reinstalar o aplicativo. Basta entrar em Configurações > Informações da Conta > Alterar número. A ferramenta guiará o usuário pelo restante do processo.

Notificações no desktop

Mais do que uma dica para o WhatsApp, uma dica para a vida. O aplicativo Pushbullet consegue fazer a ligação entre seu computador e seu celular, para você ver as notificações diretamente no seu desktop sem a necessidade de olhar para o celular. Assim, quando chegar alguma mensagem do WhatsApp, ela deve aparecer no seu PC por meio de uma extensão para o navegador e fica a seu critério abrir o aplicativo para responder ou não

Fonte: PostLivre

Marcadores:

Dicas para navegação

sábado, 6 de setembro de 2014

PAPEL E SEUS SEGREDOS

Marcadores:

Faça você mesmo

terça-feira, 2 de setembro de 2014

SMARTPHONES - DICAS LEGAIS

Marcadores:

Smartphones e Tablets

sexta-feira, 29 de agosto de 2014

COMO TRANSFORMAR CartãoSIM em MicroSIM

Hoje em dia nos deparamos com um problema de adaptação do cartãoSim de aparelhos antigos para o MicroSim de aparelhos mais modernos.

Operadoras na hora de substituir o cartão exigem mudanças de planos o que ocasiona prejuízo para o consumidor.

Muita gente tenta criar seu próprio cartão MicroSim recortando o excesso de plástico do CartãoSim e por não saber como fazer acaba danificando seu cartão por recortar a parte metálica por acidente.

Assim, coloquei um link abaixo onde você poderá baixar a explicação que irá lhe ajudar a fazer essa transformação com segurança.

Marcadores:

Faça você mesmo

terça-feira, 26 de agosto de 2014

FILTRO DE BARRO É O MAIS EFICAZ DE TODOS

Muita gente pensa que as coisas mais modernas são melhores, mas não no caso do filtro de água.

Saiba que aquele antigo filtro marrom de barro é o mais eficiente do mundo, segundo uma pesquisa recente.

Por quê?

Sim isso mesmo, de acordo com pesquisadores americanos esse filtro, que aliás é brasileiro, é melhor para reter o cloro, pesticidas, ferro, alumínio e chumbo, os quais são encontrados na água.

Além dessas substâncias também pode ser encontrado o Criptosporidiose, um parasita que causa alguns males como diarreia e gastrenterites.

Para vocês terem ideia os pesquisadores ainda afirmam que o filtro de barro é capaz de eliminar 99% desses parasitas.

Mas por que ele é tão eficiente?

Isso se deve ao fato do filtro de barro ter um sistema lento de filtragem, no qual, gota a gota, a água passa de um recipiente ao outro.

Sendo um sistema mais seguro, já que os outros são baseados em filtragem por gravidade.

Assim os micro-organismos são sufocados peça pressão e não alcançam a água a ser tomada. Só tem uma coisa que é um pouco ruim, as vezes no começo por falta de costume o gosto da água pode ser um tanto diferente, mas nada de mais.

Fonte: Pesquise no Blog

Marcadores:

Meio Ambiente

terça-feira, 19 de agosto de 2014

A EVOLUÇÃO DAS CONSTRUÇÕES...SERÁ?

Fonte: Quadrinhos Ácidos

Marcadores:

Tecnologias

segunda-feira, 18 de agosto de 2014

IBM LANÇA NOVO PROCESSADOR QUE IMITA O CÉREBRO HUMANO

Nesta quinta-feira (7), foi apresentado, pela IBM, o mais recente microprocessador da companhia, chamado TrueNorth. Este processador, por mais incrível que pareça, dispensa cálculos matemáticos como forma de resolução de problemas. Segundo a IBM, o TrueNorth tem como objetivo, simular a forma como o cérebro humano resolve diversas situações.

O chip TrueNorth é mais um passo da tecnologia rumo à superação da arquitetura Von Neumann!

A função principal do TrueNorth é trabalhar com ações em tempo real, ou seja, dispensar cálculos matemáticos e focar-se em analisar o ambiente e lidar com ambiguidades em um curtíssimo espaço de tempo, assim como um ser humano faria. Segundo o gerente da IBM, Dharmendra Modha, a eficiência energética do TrueNorth é uma das melhores do mundo, já que o chip não necessita de fazer tantos cálculos pesados durante uma ação.

O revolucionário processador da IBM contém 5,4 bilhões (mil milhões) de transístores, o maior número que a companhia já conseguiu colocar em um só chip. O TrueNorth possui ainda 1 milhão de neurônios e 245 milhões de sinapses programáveis. Mesmo sendo baseado em um cérebro humano, o microprocessador nem chega perto dos 100 trilhões de sinapses de um real.

O processador tem tido bastante destaque por dar um grande passo rumo a superação da arquitetura de Von Neumann, que é usada em praticamente todos os computadores desde o início da década de 50, trabalhando com cálculos e códigos para o processamento. Com o TrueNorth, uma máquina poderia, facilmente, pensar de forma autônoma, como um homem.

Modha destacou ainda algumas das características mais interessantes do TrueNorth. Mesmo com bem menos sinapses que uma pessoa, o chip poderá equipar dispositivos que emitam alertas de tsunamis, controlem vazamentos de óleo, entre outras tarefas. Tudo isso, com um consumo de energia incrivelmente reduzido.

A IBM espera disponibilizar o TrueNorth, em primeiro lugar, a universidades ao redor do mundo e mais tarde, a clientes empresariais. O governo americano poderá vir a utilizar esta tecnologia em sistemas de segurança, já que a DARPA (Agência de Projetos de Pesquisa Avançada) foi uma das investidoras do projeto TrueNorth.

Falando em máquinas de super processamento, o TrueNorth não é o único projeto impressionante desenvolvido pela IBM. Em 2011, o supercomputador Watson chegou a vencer um programa de perguntas e respostas e atualmente está a ser usado por médicos e especialistas no combate ao cancro.

A companhia ainda não tem previsão de lançamento do chip no mercado. O processador está ainda em fase de testes e a ser melhorado, sendo que ainda haverá um longo caminho até à disponibilização desta tecnologia para todas as pessoas.

Fonte: Tecnologia e Gadgets

Marcadores:

Tecnologias

ENERGIA LIMPA E SEM CUSTO ATRAVÉS DE UMA IDEIA FANTÁSTICA

"Enquanto cientistas em todo o mundo tentam aumentar a eficiência dos grandes sistemas de produção energética, dois empreendedores brasileiros desenvolveram uma solução simples para gerar energia limpa em casa. Apelidada de UGES, a tecnologia transforma as caixas d’água em miniusinas hidrelétricas.

O nome é uma abreviação de Unidade Geradora de Energia Sustentável e a criação é fruto do trabalho dos engenheiros Mauro Serra e Jorgea Marangon. A tecnologia é simples e pode ser utilizada em qualquer caixa d’água, independente de seu tamanho. “A UGES transforma a passagem da água que abastece os reservatórios em um sistema gerador de energia. Vale destacar que o consumo diário de água no país é, em média, de 250 litros por pessoa, consumo que é totalmente desperdiçado como forma de energia. Ao desenvolver um sistema que reaproveita essa energia, podemos gerar eletricidade, sem emissão de gases e totalmente limpa”, destacou Mauro Serra, em entrevista à Faperj.

A ideia já foi patenteada e logo deve estar disponível no mercado. Além de contar com um sistema instalado dentro do próprio reservatório de água, o UGES também precisa de uma unidade móvel para que seja possível transformar toda a energia captada em eletricidade e assim distribuí-la para o uso doméstico. No entanto, ele não precisa de uma fonte externa de energia para funcionar.

“Ao entrar pela tubulação para abastecer a caixa, a água que vem da rua é pressurizada pelo sistema gerador de energia, passando pela miniusina fixada e angulada na saída de água do reservatório”, explica Serra. Depois disso, a pressão gera energia, que é transformada em eletricidade. O empreendedor explica que a produção é ideal para abastecer lâmpadas, geladeiras, rádios, computadores, ventiladores, entre outros aparelhos domésticos. A energia só não é ideal para ser usada em equipamentos de alto consumo, como chuveiros e secadores de cabelo.

Não é possível quantificar com exatidão a produção, pois a variação depende do tamanho da caixa d’água e da quantidade de água consumida. “Se ela for instalada em um sistema de abastecimento de água municipal, poderá, por exemplo, ser dimensionada para gerar energia suficiente para abastecer a iluminação pública. Imagine então esse benefício em certos locais como restaurantes, lavanderias ou mesmo indústrias, onde o consumo de água é grande”, exemplifica o inventor. Outro ponto positivo do sistema é o armazenamento do excedente para uso posterior e a independência – ao menos, parcial – das redes de distribuição."

“Ao entrar pela tubulação para abastecer a caixa, a água que vem da rua é pressurizada pelo sistema gerador de energia, passando pela miniusina fixada e angulada na saída de água do reservatório”, explica Serra. Depois disso, a pressão gera energia, que é transformada em eletricidade. O empreendedor explica que a produção é ideal para abastecer lâmpadas, geladeiras, rádios, computadores, ventiladores, entre outros aparelhos domésticos. A energia só não é ideal para ser usada em equipamentos de alto consumo, como chuveiros e secadores de cabelo.

Não é possível quantificar com exatidão a produção, pois a variação depende do tamanho da caixa d’água e da quantidade de água consumida. “Se ela for instalada em um sistema de abastecimento de água municipal, poderá, por exemplo, ser dimensionada para gerar energia suficiente para abastecer a iluminação pública. Imagine então esse benefício em certos locais como restaurantes, lavanderias ou mesmo indústrias, onde o consumo de água é grande”, exemplifica o inventor. Outro ponto positivo do sistema é o armazenamento do excedente para uso posterior e a independência – ao menos, parcial – das redes de distribuição."

Fonte: Blogs e Blogs

Marcadores:

Meio Ambiente

quinta-feira, 7 de agosto de 2014

ELETRICIDADE SEM FIO ESTARÁ EM BREVE EM NOSSO DIA A DIA

Um fato que devemos assumir é que estamos cada dia mais conectados e consequentemente mais dependentes dos dispositivos que facilitam nossa vida. Estes vão desde os eletrodomésticos até os aparelhos de informática na qual utilizamos diariamente.

Uma coisa que todos estes dispositivos tem em comum e a dependência da energia elétrica; essa na qual lhes fornece energia através de fiosconectados a uma parede. Entretanto isto está prestes a acabar com uma nova tecnologia que está em desenvolvimento e promete distribuir energia elétrica sem a necessidade de fios.

Parece maluquice, mas é apenas ciência. A ideia surgiu em 2002, quando um físico doInstituto de Tecnologia de Massachussets acordou no meio da noite incomodado com os “bips” do celular que acusava bateria fraca. Olhando ao redor, ele viu algumas tomadas a poucos centímetros de distância, mas sem qualquer disposição para levantar da cama e procurar um carregador. Foi a partir dessa noite mal dormida que o físico resolveu ampliar sua pesquisa sobre ressonância magnética para criar um sistema de transmissão deeletricidade sem fios.

Em poucas palavras, a tecnologia transfere energia elétrica através de campos magnéticos que oscilam a altas frequências que variam de 100 mil a 10 milhões de vezes por segundo, dependendo da aplicação. O sistema funciona com duas bobinas: a primeira serve como fonte da eletricidade, enquanto a segunda capta a energia transmitida. O alcance do campo magnético varia conforme o tamanho das bobinas. Em uma aplicação para carregar o celular alcançaria pelo menos meio metro de distância.

Portanto, como vemos, a tecnologia ainda precisa ser aperfeiçoada para ser incorporada aos dispositivos que usamos diariamente. Entretanto ela vai solucionar o grande incomodo que temos de ficar carregando fios para la e para cá, seja para manter o notebook, tablet ousmartphone ligado.

Atualmente somos tão dependentes dos fios que mal conseguimos imaginar como seria nossa vida sem eles, entretanto ao que tudo indica este futuro não está muito longe de acontecer.

Fonte: 108M

Marcadores:

Tecnologias

segunda-feira, 4 de agosto de 2014

AUDI CRIA CARRO QUE FAZ 66 KM POR LITRO

Audi inovou e criou um carro que é capaz de fazer 66 quilômetros por litro que é favorável tanto na economia quanto na emissão de gases na atmosfera.

O carro é a versão do popular e moderno Audi A3 com a versão E-Tron de motor hídrico.

O segredo do motor é que ele é composto por duas unidades principais, uma a combustão e outra elétrica. A parte elétrica por sua vez tem uma potência de 102 cv e 36,2 m.kgf e o motor tradicional a gasolina de 1,4 litro, com 150 cv e 25,5 m.kgf que resulta em um desempenho de 204 cv.

E a velocidade? Bom o A3 E-Tron pode chegar a 130 km/h utilizando somente o motor elétrico. Entretanto, nessa modalidade, ele não possui tanta autonomia. Combinando os dois motores ele consegue alcançar 900 km com um tanque e uma carga.

Fonte: SóCuriosidades

Marcadores:

Veículos

quarta-feira, 30 de julho de 2014

CELULAR E SMARTPHONES - CONHEÇA AS SUAS BATERIAS

Unidade mAh é usada para determinar a duração da bateria

Os smartphones de hoje certamente fazem muito mais do que os antigos celulares "barrinha" de alguns anos atrás. Mas em um quesito houve piora: a bateria. Enquanto nos antigos ela durava dias, nos atuais celulares em muitos casos ela tem que ser recarregada diariamente.

A capacidade de carga da bateria é medida pelo indicador mAh (miliampére por hora). É esse número que deve ser levado em conta na hora de comparar baterias de celulares diferentes. Como todas as baterias de celular são baseadas na mesma tecnologia (lítio-íon), no fim das contas, quanto maior o tamanho de uma bateria maior será sua capacidade em mAh.André Cardozo/iG

Capacidade em mAh pode ser encontrada na própria bateria

Esse indicador porém, nem sempre é fácil de localizar. Em celulares que permitem acesso à bateria (com capa traseira removível), isso é mais fácil, pois o valor vem escrito na própria bateria. Se não for esse o caso, o jeito é acessar o site do fabricante. Para quem usa Android, alguns aplicativos de bateria, como o DU Battery Meter, fornecem um raio-x completo do sistema, incluindo a capacidade da bateria.

É possível que baterias com a mesma capacidade tenham duração diferente, dependendo do aparelho. Para começar há a óbvia diferença entre os sistemas usados (Android, iOS, Windows Phone, BlackBerry 10 e outros). O tamanho de tela também costuma ser decisivo para a bateria: quanto maior a tela, maior o consumo.

Há ainda outras diferenças de hardware, já que os fabricantes de chips e outros componentes cada vez mais otimizam suas peças para consumir menos energia. Além disso, principalmente no caso do Android, cada fabricante faz suas alterações no sistema-base, o que pode aumentar ou diminuir o consumo de energia do aparelho.

Em celulares Android intermediários, o valor médio de capacidade da bateria fica em torno de 2.400 mAh, e alguns celulares topo de linha, como o Galaxy Note III, têm baterias de mais de 3.000 mAh. O iPhone 5s tem bateria de 1.560 mAh, mas, como já foi dito, não é possível comparar diretamente baterias de smartphones de sistemas diferentes.

Fonte: Ig

Marcadores:

Smartphones e Tablets

segunda-feira, 28 de julho de 2014

CELULAR - REPENSE SOBRE SEU USO NA SUA VIDA...

Marcadores:

Smartphones e Tablets

sexta-feira, 25 de julho de 2014

TOYOTA LANÇARÁ EM 2015 UM CARRO MOVIDO A HIDROGÊNIO

A montadora japonesa Toyota anunciou nesta quarta-feira que lançará o primeiro sedan movido a células de combustível de hidrogênio em abril de 2015, no Japão, ao custo de sete milhões de ienes (70.000 dólares).

O automóvel, que alguns meses depois será lançado nos Estados Unidos e na Europa por um preço ainda não definido, receberá subsídios públicos no Japão para estimular a compra por particulares, instituições e empresas.

"Os veículos deste tipo não emitem dióxido de carbono (CO2)", recordou o diretor-geral adjunto da Toyota, Mitsuhisa Kato.

"O hidrogênio é uma fonte alternativa especialmente promissora porque pode ser produzido a partir de várias energias primárias, incluindo a energia solar e a eólica", explicou.

A Toyota começará a venda do novo carro por locais que tenham postos de recarga, principalmente na região de Tóquio, à espera da concretização do plano para construir 100 postos em todo o país.

O veículo, que ainda está em fase de desenvolvimento, pode circular 700 quilômetros com apenas uma carga completa de hidrogênio, uma operação que leva três minutos, segundo a Toyota.

A montadora japonesa Honda Motor, rival da Toyota, já lançou um veículo movido a células de combustível de hidrogênio, mas com um número muito reduzido de exemplares, e pretende lançar um novo modelo em 2015 nos Estados Unidos e Japão.

Fonte: Yahoo

Marcadores:

Veículos

quinta-feira, 17 de julho de 2014

CÂNCER - CADA DIA ESTAMOS MAIS PRÓXIMOS POR FIM E ESSA DOENÇA

Pesquisas apontam que um sistema imune saudável responde ao T. gondii da mesma forma que ataca um tumor. E para o professor responsável por esses estudos, David J. Bzik, a relação é ainda maior: “Nós sabemos que este parasita estimula as respostas do sistema imunológico que queremos usar na batalha contra o câncer”, conta.

A resposta do corpo humano ao parasita ocorre com a produção natural de anticorpos contra a criatura. E o tipo de célula produzido pelo nosso sistema é exatamente o mesmo que luta contra as células cancerígenas - então introduzir o T. gondii no corpo pode acelerar o processo de defesa contra o tumor.

Mas como não é seguro injetar o T. gondii diretamente em um paciente diagnosticado com câncer, cientistas criaram a “CPS”, uma vacina imunoterapêutica baseada no parasita. Explicando melhor: eles criaram um parasita mutante que pode ser mantido em laboratório e que não consegue se reproduzir dentro de animais ou seres humanos. “O câncer agressivo age muito rapidamente. A CPS é um herói microscópico que pode diminuir o avanço e encolher a doença até ela desaparecer”, afirma Bzik.

Testes de laboratório Alguns estudos relacionados à vacina já foram publicados e os resultados são promissores. Na Geisel School of Medicine de Dartmouth, alguns laboratórios testaram a CPS em ratos com dois tipos muito agressivos de câncer e a taxa de sobrevivência dos animais foi alta.

Essa arma poderia até mesmo ser adaptada ao paciente, diz Bzik. “A CPS seria introduzida isoladamente nas células do paciente. Ela serviria como uma vacina imunoterapêutica responsável por gerar as respostas ideais contra as células cancerígenas, assim como seria capaz de prover uma imunidade permanente contra quaisquer chances do retorno da doença”.

Os autores disseram, contudo, que ainda há um longo caminho a ser percorrido para que as vacinas saiam do laboratório. “O uso da CPS contra o câncer é uma enorme promessa a favor dos tratamentos da doença”, garante Bzik.

Fonte: Flavidas

Marcadores:

Ciência

segunda-feira, 14 de julho de 2014

BALIZA - COMO FAZER CORRETAMENTE

Marcadores:

Veículos

VÍDEO INCRÍVEL DE ILUSÃO DE ÓTICA

Marcadores:

Efeitos

segunda-feira, 7 de julho de 2014

REAL E COMO É FABRICADO

Marcadores:

Tecnologias

quinta-feira, 3 de julho de 2014

COCA COLA - BEBA E ASSUMA O RISCO

quarta-feira, 14 de maio de 2014

DESFRAGMENTAR O COMPUTADOR COMO É?

O que é a desfragmentação?

Ao contrário do que muitos pensam a desfragmentação não é complicada. A fragmentação em si é o termo que se utiliza para descrever o fato do computador armazenar os dados de forma desordenada. Normalmente, um computador “grava” os arquivos no disco rígido em várias partes, baseado no espaço que se encontra disponível e com relação ao tamanho e formato do arquivo que se está tentando salvar.

O problema é que um arquivo poderia consistir, por exemplo, em 12 partes, atadas ordenadamente juntas. Porém, no momento de salvá-lo, o primeiro espaço que se encontra disponível no HD somente pode ajustar seis “partes” deste arquivo, fazendo com que as outras seis restantes sejam deslocadas até o seguinte espaço livre.

Dois espaços adicionais são encontrados para três partes do arquivo cada um, resultando que o arquivo seja totalmente salvo em três locais diferentes. Na prática, o disco rígido não alinha necessariamente todas as partes dos dados uma junto da outra, mas sim, de maneira aleatória.

Abrir e fechar o arquivo em ocasiões posteriores faz com que este se torne potencialmente ainda mais fragmentado. A internet e a memória cache do sistema também terão um impacto na estrutura dos arquivos no HD. A limpeza periódica destes dados de memória cache (embora seja muitas vezes uma boa ideia), pode levar a uma maior fragmentação.

A desfragmentação tem como objetivo diminuir a distância de viagem até o HD ao reunir estes pedacinhos de arquivos dispersos, formando um grupo consolidado e interconectado. Deste modo, consegue-se um acesso e leitura do arquivo muito mais rápida e eficiente.

Por que desfragmentar é uma boa ideia?

Se a fragmentação é permitida sem nenhum tipo de controle, como o passar do tempo, o PC ou notebook, correrá o risco de perder um ou vários pedaços de dados. Se algum destes elementos de arquivo pertence a um arquivo crítico do sistema como um DLL, então o arquivo como um todo pode estar em risco de tornar-se corrompido e inutilizável.

Portanto, a desfragmentação do disco não é somente para adicionar velocidade e eficiência, mas também é uma questão de preservação da saúde dos dados a longo prazo, que, naturalmente, os usuários desejam proteger.

Com que frequência deve-se executar a desfragmentação do HD?

Enquanto alguns analistas do setor argumentam que os modernos sistemas operacionais do século XXI eliminam a necessidade da desfragmentação, o conselho dos especialistas da TuneUp é que esta premissa não é totalmente correta. Afinal de contas, Windows 8 ainda inclui a ferramenta de desfragmentação com uma interface de usuário melhorada e compatibilidade com unidades de estado sólido (SSD) que identifica visualmente o tipo de armazenamento no disco do computador.

Para realizar a desfragmentação do HD, é possível utilizar a ferramenta de sistema do Windows ou deixar que o TuneUp Utilities™ 2014 se encarregue desta tarefa periodicamente como parte de sua Manutenção automática ou no momento que mais convenha ao usuário, selecionando Manutenção em um Clique. Segundo as recomendações da Microsoft, sempre que a análise de fragmentação resultar em uma porcentagem maior que 10%, o disco deveria desfragmentar-se.

Fonte: O Blog do seu PC

sexta-feira, 4 de abril de 2014

IPHONE FAZ COISAS QUE VOCÊ TALVEZ NÃO SAIBA

Smartphones em geral podem muito bem ser chamados de "caixinhas de surpresa" e com oiPhone não é diferente. Há várias coisas que se pode fazer com o aparelho da Apple, mas nem todos os truques estão na cara dos usuários; confira a lista de dicas a seguir para tentar tirar mais proveito do telefone:

SENHA COM LETRAS

Você não é obrigado a criar uma senha numérica para o iPhone, também pode usar as letras. Para isso, vá em Ajustes > Código e desative o campo Código Simples. Ao fazer isso, você verá surgir um teclado qwerty em que será possível criar uma senha mais forte que a numérica.

E-MAILS EM VOZ ALTA

Tudo bem que a Siri ainda não fala português, mas se você conhece o idioma pode ordenar que a assistente pessoal leia seus e-mails para você. Basta acioná-la, dizer "read my e-mail" e ela dirá o nome do remetente, a hora e data da mensagem e o assunto. Também dá para dizer "read my latest e-mail" ou perguntar "do I have e-mail from [nome da pessoa]?".

APAGANDO NA CHACOALHADA

Se você escreveu uma mensagem e se arrependeu do conteúdo, não precisa segurar o Backspace para apagá-lo, basta chacoalhar o telefone. Surgirá a mensagem Desfazer Digitação e você só tem de confirmar ou cancelar a ação.

CALENDÁRIO DETALHADO

Veja uma versão melhorada do calendário virando o iPhone na posição horizontal.

CAIXA ALTA PERMANENTE

Se tiver de digitar uma sigla ou "gritar" com alguém, não precisa ficar tocando sempre no botão "shift", é só dar dois toques nele e o texto fica em caixa alta permanentemente.

BLOQUEANDO COMPRAS EM APPS

Um recurso muito bom para quem tem crianças em casa e não deseja ser surpreendido com contas é o cancelamento de compras dentro de aplicativos. Vá em Ajustes > Geral > Restrições. Lá, desmarque a opção Compras dentro do app.

TIRANDO VÁRIAS FOTOS

Quando for capturar uma imagem, segure o botão de disparo e o iPhone tirará uma série de fotos, assim você terá mais de uma opção e poderá escolher a melhor.

CARACTERES ESCONDIDOS

Na digitação, toque no 123 e, então, segure o dedo sobre cada um dos caracteres para ver os que estão escondidos. Nos números, por exemplo, é possível digitar ª e º; nos pontos de exclamação e interrogação, dá para fazer¡¿.

FOTOGRAFE SEM USAR A TELA

É, você não precisa depender da tela sensível ao toque para capturar imagens, basta usar o botão de aumentar o volume ou o do fone de ouvido. Isso ajuda a dar mais estabilidade.

VIBRAÇÕES PERSONALIZADAS

Se você é daqueles que passa o tempo todo com o iPhone no bolso, saiba que pode escolher um padrão de vibração para cada contato. Assim, nem precisa pegar o aparelho para saber quem está ligando. Acesse um contato, toque em Editar > Vibração.

Fonte: Motors Road

quarta-feira, 2 de abril de 2014

REFRIGERANTE PODE SER FEITO EM CASA

Que tal ter em casa uma máquina que transforma água comum em refrigerante? A novidade, que acaba de chegar ao Brasil, será distribuída pela MCassab e comercializada na Spicy. Com a SodaStream é possível obter mais de 20 sabores de refrigerantes, energéticos e água com gás de maneira rápida e prática.

Ao adquirir uma máquina SodaStream, o consumidor também recebe uma garrafa resistente e livre de BPA (composto químico encontrado no plástico que está associado há alguns riscos para saúde) que retém o gás por muito mais tempo comparado às garrafas convencionais. Um cilindro de gás, que rende em média 60 litros de bebida, também acompanha a máquina e é possível personalizar sua bebida de acordo com seu gosto, mais ou menos forte, com mais ou menos gás.

A SodaStream é encontrada em dois modelos:

Máquina Genesis:

Design compacto;

Não utiliza eletricidade;

Disponível nas cores vermelha e preta;

Garantia de 2 anos;

Preço Sugerido: R$439,00.

Máquina Jet:

Design moderno;

Não utiliza eletricidade;

Disponível nas cores vermelha, preta e branca;

Garantia de 2 anos;

Preço Sugerido: R$359,00.

Fonte: Yahoo

terça-feira, 18 de março de 2014

PIRÂMIDE TECNOLÓGICA ABAFA QUALQUER SOM

A camuflagem acústica tridimensional redireciona as ondas sonoras e faz com que quem está por fora não ouça algo que esteja lá dentro.

Ela foi construída com algumas folhas de plástico perfuradas feitas em impressora 3D. Essas folhas são empilhadas no topo uma da outra para criar um objeto com o formato similar a uma pirâmide. Tudo aqui é importante: a geometria das folhas e o posicionamento dos buracos interagem com ondas sonoras e fazem com que elas sejam refletidas e não saiam de dentro da camuflagem.

Steven Cummer, um dos responsáveis pelo desenvolvimento da pirâmide acústica, vê muitas aplicações práticas para ela. “Fizemos testes no ar, mas as ondas sonoras se comportam da mesma forma debaixo d’água. Um uso potencial para ela seria para evitar a detecção por sonar”.

Tirando que podem ser usadas em teatros ou espetáculos, além de seu quarto se você morar em uma vila muito barulhenta não?

Será que em breve teremos teatros cobertos por uma pirâmide acústica?

Via Gizmodo

quarta-feira, 8 de janeiro de 2014

Hao123 COMO REMOVER ESSA DROGA DE PROGRAMA

Google Chrome

Em primeiro lugar, abra as “Configurações” do seu navegador e vá até a divisão de “Aparência”. Nela, clique para alterar a sua página inicial e uma nova janela vai ser aberta. Quando isso acontecer, apague o endereço indicado pelo Hao123 e coloque a página que você desejar.

Caso o software também tenha alterado o seu mecanismo de pesquisa, continue na janela de configuração, mas procure a divisão “Pesquisa”. Clique para definir o mecanismo como indicado pelo seu navegador e selecione a alternativa do Google ou qualquer outra que também seja do seu interesse.

Como você vai poder reparar, o Hao123 deve ter instalado alguns aplicativos no seu browser. Para deletá-los, acesse as configurações do Chrome e depois a divisão “Extensão”. Em seguida, exclua todos os softwares que não foram adicionados por você — dependendo do pacote que você utilizou, pode ser que sejam encontrados vários um app.

Mozilla Firefox

Para retirar os aplicativos que estão atrapalhando a utilização do seu Firefox, clique em “Ferramentas” e depois em “Complementos”. Com isso, você vai poder conferir todos os softwares instalados pelo Hao123 e desativá-los ou apagá-los do seu browser.

Se o programa alterou a sua página inicial, clique novamente em “Ferramentas” e, em seguida, na alternativa “Opções”. Na aba “Geral”, vá até a opção para mudar a página inicial, apague o endereço colocado pelo Hao123 e insira a sua página preferida — você precisa confirmar toda a operação para que ela funcione.

Em seguida, se o seu motor de busca foi alterado, digite o termo “about:config” (sem as aspas) na barra de endereços do navegador. Depois disso, localize a opção “Alterar” e cole o seguinte comando: “browser.search.defaultenginename” (sem as aspas, novamente).

Uma janela como a que mostra a imagem acima vai ser aberta. Clique com o botão direito sobre a única linha que aparecer e depois em “Restaurar o padrão”. Caso você queira mudar para outro mecanismo, clique em “Editar” e preencha a janela aberta com a ferramenta que você desejar.

Internet Explorer

Caso você seja um dos adeptos do Internet Explorer, basta deletar o arquivo do Hao123 do seu computador para que ele não altere as configurações do seu navegador. Caso isso tenha acontecido de alguma maneira, basta apagar os complementos adicionados e restaurar o motor de busca e tela inicial padrão.

Fonte: QueroSaber

sexta-feira, 22 de novembro de 2013

ESTADOS UNIDOS - COMO IR PARA LÁ?

Desde 2012, um novo sistema de emissão de vistos para os Estados Unidos, entrou em vigor, com a expectativa de tornar o processo mais rápido e menos custoso, e com mais centrais de atendimento, embora tenha feito com que as pessoas que mora fora das capitais e agora tenham que viajar duas vezes para conseguir ter seu visto americano, uma para ir ao CASV (para tirar a foto e levar alguns documentos) e outra para a entrevista no consulado.

No primeiro dia de agendamento, no CASV (Centro de Atendimento ao Solicitante de Visto) o atendimento é relativamente rápido, desde que você leve todos os documentos corretamente preenchidos. Você precisa levar o passaporte e a ficha do formulário DS-160 impressa. Lá eles vão colher suas impressões digitais e tirar a foto. É permitido levar celulares e chaves para o CASV, mas os aparelhos precisam estar desligados.

Já o segundo dia, que é a entrevista propriamente dita, a coisa é diferente. O processo agora é mais rápido do que antigamente, mas ainda se perde algumas horas no consulado. E aí valem as dicas abaixo para evitar que você se estresse ou perca a viagem.

O que levar e como se portar no dia da entrevista?

No dia da entrevista procure chegar uns 20 minutos antes do horário agendado. Afinal imprevistos acontecem, e em cidades como São Paulo e Rio de Janeiro, não dá para prever o trânsito. Mas também adianta chegar com 1 hora de antecedência porque eles não deixam entrar e você terá que ficar esperando na porta.

Quando você chegar, já pergunte para alguém do Consulado entrevistas de qual horário eles estão chamando para entrar. Normalmente no portão eles colocam uma placa com esta informação.

Para evitar stress e gastos desnecessários com aluguel de armários a preços extorsivos no comércio local, lembre-se de que é expressamente proibido entrar com qualquer equipamento eletrônico, como celular, carregador, fone de ouvido, IPod, Ipad, etc. E nem precisa dizer que não vão te deixar entrar com nada perfurante como tesourinhas e alicates.

Leve apenas os documentos comprobatórios de renda e de viagem e uma caneta. Entre os documentos, não esqueça de levar:

passagem de ida e principalmente de volta, caso já tenha comprado;

Comprovante da reserva de hotel, caso for ficar em um, se for ficar na casa de alguém, peça para a pessoa escrever uma carta-convite falando que irá te receber do dia tal ao dia tal;

Se você trabalha, leve seus três últimos holerites e, até mesmo, o crachá de sua empresa. Um atestado de que o período da viagem corresponde a suas férias também pode ser obtido no RH de onde trabalha;

Se você não trabalha como CLT, leve sua declaração do imposto de renda com o recibo; Quem trabalha também pode levar para ajudar na análise;

Leve o seu extrato bancário dos últimos três meses;

Se estiver viajando para estudar, não esqueça de levar a carta da escola;

Se você estuda, leve comprovante de matricula ou pagamento de mensalidade;

Passaporte antigo, com vistos para o EUA ou outros paises, caso tenha.

O importante é que você leve provas de que está indo viajar e que pretende voltar para Brasil, que tem fortes laços com o país.

Não é incomum você ser chamado para a entrevista, levar vários documentos e na hora H eles nem analisarem nada. Principalmente se você já viajou para outros países.

Na hora H não queira ser pró-ativo. Só fale o que lhe for perguntado. Só mostre o que lhe for pedido. Demonstre confiança e caso tenha o seu visto negado, não se estresse ou exalte. O risco de você ficar marcado como uma persona non-grata é grande. E lembre-se, no consulado você deve obedecer as leis americanas, então você pode ser deus no Brasil, lá você não é nada.

Provalmente, ele vai querer saber o motivo da viagem e o que você faz no Brasil. Também questionará quais cidades você irá visitar, quando será sua viagem e quanto tempo você ficará por lá. Talvez pergunte se você conhece alguém que mora lá e poderão, inclusive, pedir detalhes do dia a dia do seu emprego.

Outra dica valiosa, é seja antipático. Não fique conversando com pessoas enquanto espera. Há relatos não comprovados de que existem pessoas a paisana na fila pronta para ouvir qualquer segredo do tipo, “estou indo para trabalhar”, “estou indo para não voltar” e coisas do tipo.

No primeiro dia de agendamento, no CASV (Centro de Atendimento ao Solicitante de Visto) o atendimento é relativamente rápido, desde que você leve todos os documentos corretamente preenchidos. Você precisa levar o passaporte e a ficha do formulário DS-160 impressa. Lá eles vão colher suas impressões digitais e tirar a foto. É permitido levar celulares e chaves para o CASV, mas os aparelhos precisam estar desligados.

Já o segundo dia, que é a entrevista propriamente dita, a coisa é diferente. O processo agora é mais rápido do que antigamente, mas ainda se perde algumas horas no consulado. E aí valem as dicas abaixo para evitar que você se estresse ou perca a viagem.

O que levar e como se portar no dia da entrevista?

No dia da entrevista procure chegar uns 20 minutos antes do horário agendado. Afinal imprevistos acontecem, e em cidades como São Paulo e Rio de Janeiro, não dá para prever o trânsito. Mas também adianta chegar com 1 hora de antecedência porque eles não deixam entrar e você terá que ficar esperando na porta.

Quando você chegar, já pergunte para alguém do Consulado entrevistas de qual horário eles estão chamando para entrar. Normalmente no portão eles colocam uma placa com esta informação.

Para evitar stress e gastos desnecessários com aluguel de armários a preços extorsivos no comércio local, lembre-se de que é expressamente proibido entrar com qualquer equipamento eletrônico, como celular, carregador, fone de ouvido, IPod, Ipad, etc. E nem precisa dizer que não vão te deixar entrar com nada perfurante como tesourinhas e alicates.

Leve apenas os documentos comprobatórios de renda e de viagem e uma caneta. Entre os documentos, não esqueça de levar:

passagem de ida e principalmente de volta, caso já tenha comprado;

Comprovante da reserva de hotel, caso for ficar em um, se for ficar na casa de alguém, peça para a pessoa escrever uma carta-convite falando que irá te receber do dia tal ao dia tal;

Se você trabalha, leve seus três últimos holerites e, até mesmo, o crachá de sua empresa. Um atestado de que o período da viagem corresponde a suas férias também pode ser obtido no RH de onde trabalha;

Se você não trabalha como CLT, leve sua declaração do imposto de renda com o recibo; Quem trabalha também pode levar para ajudar na análise;

Leve o seu extrato bancário dos últimos três meses;

Se estiver viajando para estudar, não esqueça de levar a carta da escola;

Se você estuda, leve comprovante de matricula ou pagamento de mensalidade;

Passaporte antigo, com vistos para o EUA ou outros paises, caso tenha.

O importante é que você leve provas de que está indo viajar e que pretende voltar para Brasil, que tem fortes laços com o país.

Não é incomum você ser chamado para a entrevista, levar vários documentos e na hora H eles nem analisarem nada. Principalmente se você já viajou para outros países.

Na hora H não queira ser pró-ativo. Só fale o que lhe for perguntado. Só mostre o que lhe for pedido. Demonstre confiança e caso tenha o seu visto negado, não se estresse ou exalte. O risco de você ficar marcado como uma persona non-grata é grande. E lembre-se, no consulado você deve obedecer as leis americanas, então você pode ser deus no Brasil, lá você não é nada.

Provalmente, ele vai querer saber o motivo da viagem e o que você faz no Brasil. Também questionará quais cidades você irá visitar, quando será sua viagem e quanto tempo você ficará por lá. Talvez pergunte se você conhece alguém que mora lá e poderão, inclusive, pedir detalhes do dia a dia do seu emprego.

Outra dica valiosa, é seja antipático. Não fique conversando com pessoas enquanto espera. Há relatos não comprovados de que existem pessoas a paisana na fila pronta para ouvir qualquer segredo do tipo, “estou indo para trabalhar”, “estou indo para não voltar” e coisas do tipo.

Fonte: Trilhando o Mundo

Fonte

Fonte

quarta-feira, 20 de novembro de 2013

COMPUTAÇÃO QUÂNTICA - FUTURO DOS COMPUTADORES SUPER VELOZES ESTA PRÓXIMO

É uma conquista revolucionária que pode abrir o caminho a computadores assustadoramente rápidos.

Ao contrário dos computadores convencionais e os “bits” de dados, os computadores quânticos usam os “qubits” como a sua unidade mais básica de informação.

O processamento de informações quânticas é feito através do uso de partículas elementares, como os electrões e fotões. Estas partículas, conforme mudam a sua carga ou polarização, podem representar os convencionais 0 e 1 da informática.

Os qubits tiram vantagem de efeitos quânticos assustadores que lhes permitam ser armazenados em um estado de “sobreposição”, o que significa que eles podem ser 0 e 1 ao mesmo tempo. Os computadores quânticos, portanto, podem realizar vários cálculos num instante, e é por isso que eles estão muitas vezes anunciados como o computador do futuro.

De facto, a Google e a NASA uniram-se entusiasticamente uniram para desenvolver um computador quântico. Mas os sistemas quânticos são incrivelmente difíceis de medir e operar. Eles são altamente instáveis e muitas vezes “perdem" as suas memórias em menos de um segundo.

Antes desta descoberta mais recente, os cientistas só podiam manter um qubit num sistema de estado sólido durante apenas 25 segundos à temperatura ambiente, ou três minutos em condições criogênicas.

Na nova experiência, uma equipe internacional liderada por Mike Thewalt, da Simon Fraser University, no Canadá, estabeleceu um novo padrão para a codificação de qubits de informação num sistema de silício à temperatura ambiente.

Para isso, a equipa de Thewalt codificou informações no núcleo dos átomos de fósforo mantidos num pequeno pedaço de silício purificado. Depois, eles usaram campos magnéticos para inclinar a rotação dos núcleos de forma a criar o estado desejado de sobreposição (que produzem os qubits desejados de memória).

Tudo isso foi feito a temperaturas próximas do zero absoluto, mas quando o sistema foi levado para apenas um pouco acima da temperatura ambiente, a superposição manteve-se estável durante 39 minutos.

Além disso, os pesquisadores foram capazes de manipular os qubits conforme a temperatura subia e descia de volta para o zero absoluto. Mas vários desafios ainda permanecem, incluindo o fato de que os pesquisadores utilizaram uma forma não convencional e altamente purificada de silício.

Ainda assim este é um campo científico emergente, e ainda há muito a percorrer antes que tenhamos acesso a computadores quânticos e outros dispositivos quânticos. O progresso pode ser lento, mas estamos a caminhar para essa realidade.

Fonte: Ciência On Line

segunda-feira, 4 de novembro de 2013

WINDOWS 8 E SUAS TECLAS DE ATALHO

Tecla do logotipo do Windows + Tecla "C" - Abre o menu com botões de todas as configurações. Utilizado em aplicativos abre as configurações do aplicativo.

Tecla do logotipo do Windows + Tecla "D" - Exibe e oculta a área de trabalho.

Tecla do logotipo do Windows + Tecla "E" - Abre o Windows Explorer do computador.

Tecla do logotipo do Windows + Tecla "F" - Abre caixa de pesquisar para localizar arquivos, e documentos.

Tecla do logotipo do Windows + Tecla "H" - Abre o botão para compartilhar arquivos e documentos.

Tecla do logotipo do Windows + Tecla "I" - Abre o menu configurações do computador.

Tecla do logotipo do Windows + Tecla "K" - Abre o menu de dispositivos.

Tecla do logotipo do Windows + Tecla "L"- Boqueia o PC ou troca de usuário.

Tecla do logotipo do Windows + Tecla "M" - Minimiza todas as janelas abertas, voltando para área de trabalho.

Tecla do logotipo do Windows + Tecla "Q" - Abre caixa de pesquisa, para pesquisar aplicativos.

Tecla do logotipo do Windows + Tecla "W"- Abre caixa de pesquisa para pesquisar configurações do computador.

Tecla do logotipo do Windows + Tecla "barra de espaço" - Alterna o idioma do teclado e configurações de layout.

Tecla do logotipo do Windows + Tecla "Tab" - Explora os aplicativos abertos.

Tecla do logotipo do Windows + Tecla "R" - Abre a caixa de dialogo "EXECUTAR" do Windows, para inserir algum comando.

Tecla do logotipo do Windows + Tecla "T" - Percorre aplicativos na barra de tarefas.

Tecla do logotipo do Windows + Tecla "Alt" + Tecla "Enter"- Abre o Windows media center.

Tecla do logotipo do Windows + Tecla "Pause" - Exibe as "propriedades do sistema".

Tecla do logotipo do Windows + Tecla "Enter"- Abre o narrador do Windows.

Tecla do logotipo do Windows + Tecla "X" - Abre menu link rápido, uma espécie de menu iniciar com os principais links para propriedades do Windows.

Fonte: TechWhite

terça-feira, 22 de outubro de 2013

HACKERS - OS 5 MELHORES DO MUNDO

5. Jon Lech Johansen

Norueguês, Johansen também é conhecido como "DVD John", por ter conseguido burlar a proteção regional inseridas nos DVDs comerciais. Seus pais foram processados em seu lugar, afinal, ele tinha apenas 15 anos, mas foram absolvidos sob a seguinte alegação do juiz: 'como DVDs são objetos mais frágeis do que, por exemplo, livros, as pessoas deveriam ter a possibilidade de fazer uma cópia de segurança para uso pessoal'. Sortudo!Ao que parece, Johansen trabalha para quebrar os sistemas anticópias do Blu-Ray, os discos que sucederam os DVDs.

4. Jonathan James

Foi o primeiro adolescente a ser preso por crimes digitais nos Estados Unidos, em 1999. Ele invadiu os computadores do Departamento de Defesa dos Estados Unidos e da NASA, aos 15 anos de idade. James suicidou-se em maio de 2008, e junto com o corpo foi encontrada uma carta com 5 páginas, justificando que ele não acreditava mais no sistema judiciário. Isso porque ele estava sendo investigado pelo Serviço Secreto por ter ligação - ao qual ele negava - a um grande roubo de dados de clientes de várias lojas virtuais norte-americanas em 2007.

3. Raphael Gray

O hacker britânico Raphael Gray foi condenado com apenas 19 anos por roubar 23 mil números de cartões de crédito, entre eles um de Bill Gates. Usando dados de cartões de crédito roubados, Gray criou dois sites, o "ecrackers.com" e o "freecreditcards.com", onde publicou informações de cartões de crédito roubados de páginas de e-commerce, incluindo o número que ele alegou ser do cartão de crédito de Bill Gates, com o telefone da casa do milionário. O fato chamou a atenção do FBI, que o "visitou" em março de 1999.

2. Adrian Lamo

O norte-americano de 30 anos se tornou o mais famoso “grey hat hacker” da década passada. Em 2003, invadiu o sistema do jornal The New York Times apenas para incluir a si mesmo na lista de colaboradores. Ele também é conhecido por quebrar uma série de sistemas de alta segurança da rede de computadores, como a da Microsoft, da Yahoo!, da MCI WorldCom, da Excite@Home, e das empresas de telefonia SBC, Ameritech e Cingular.

1. Kevin Mitnick

O mais famoso hacker da história. Em 1990, Kevin Mitnick invadiu vários computadores de operadoras de telefonia e provedores de internet, além de enganar o FBI e se transformar em um dos cibercriminosos mais procurados da internet (história que chegou até a virar filme). Em 1995 ele foi preso, sendo liberado 5 anos depois após pagar fiança, mas nos primeiros três anos de liberdade não pode conectar-se a internet. Hoje, Mitnick é um consultor de segurança digital, tendo participado inclusive do evento Campus Party 2010 no Brasil.

Fonte: Ato@nanet

segunda-feira, 21 de outubro de 2013

MOTOR DE UM CARRO - COMO FUNCIONA?

2-Vela de ignição: peça que faz a faísca que inicia a combustão da mistura de ar e combustível. Nos motores a diesel não há velas de ignição.

3-Válvulas: mantêm a câmara de combustão fechada durante as reações. As válvulas de escapamento abrem-se para que saiam os gases resultantes da combustão, então, as válvulas de admissão se abrem para a entrada do ar e do combustível, fechando-se logo antes do início da compressão e recomeçando o ciclo.

4-Cabeça do motor ou cabeçote: parte que abriga as válvulas de admissão, escapamento e velas. Além de funcionar como tampa do bloco de cilindros.

5-Pistão: peça que se move dentro do cilindro. É feito de liga de alumínio, já nos carros mais antigos, de ferro fundido.

6-Anéis de segmento: estão entre a parte externa do pistão e a parte interna do cilindro. Impedem o vazamento da mistura ar-combustível para o cárter durante a compressão. Possuem a mesma função em relação aos gases de escapamento enquanto ocorre a combustão.

7-Virabrequim: é conectado à caixa de marchas. O virabrequim transforma os movimentos retos do pistão em movimento circular e a caixa de marchas faz as rodas girarem.

8-Biela: tal peça é responsável por ligar o virabrequim ao pistão.

9-Carburador: faz a mistura ar-combustível. Não há carburador em carros com injeção eletrônica.

10-Motor de arranque (ou motor de partida): funciona com energia elétrica e faz com que o motor do carro ligue, ou seja, faz as primeiras reações até que o motor tenha como funcionar sozinho.

11-Solenoide de partida (ou relé ou bobina de chamada): tal peça faz a ligação entre bateria e motor de arranque, já que aproxima os contatos através de um eletroímã.

12-Bateria: alimenta os dispositivos do automóvel que necessitam de energia elétrica, como o sistema de ignição, som e farol.

13-Alternador: é conectado ao virabrequim do motor. Gera energia enquanto o automóvel está ligado.

14-Distribuidor: distribui corrente elétrica da bateria até as velas de ignição, espalhando a centelha até a câmara de cilindro certa.

15-Corrente de distribuição (ou correia dentada): tal item sincroniza o movimento do virabrequim e do eixo que comanda as válvulas de escapamento e admissão, mantendo o ritmo do motor.

16-Radiador: utiliza a água do reservatório para resfriar o motor, mantendo assim a temperatura controlada.

17-Bomba d'água: recebe a água de resfriamento que vem do radiador e faz com que ela circule em peças como: cabeçotes e motor, para depois voltar ao radiador e recomeçar o ciclo.

Fonte: Carburado

segunda-feira, 14 de outubro de 2013

DISNEY E SUA TECNOLOGIA DE TOQUE EM 3D SURPRENDE

Muito além do ForceFeedback: Pesquisadores inventam método que simula fricção diretamente nos dedos do usuário.

Você pode ver objetos na tela. Você pode ouvir os objetos da tela. Mas você não pode sentir objetos de uma tela plana, correto? Pense duas vezes. A divisão de pesquisa da Disney está desenvolvendo uma interface que permitirá simular o tato a partir de imagens bidimensionais em uma tela plana.

O sentido pode do tato pode ser criado variando a voltagem ao longo da superfície da tela. Quanto maior a voltagem maior a sensação de fricção.

É meio assustador pensar que um computador vai fazer pequenas correntes elétricas trespassarem as pontas de nossos dedos variando a eletricidade estática superficial para que tenhamos uma experiência táctil, mas é basicamente isso.

Outras formas de interfaces hápticas conseguiam efeitos similares, mas, dependiam de sincronizar uma informação pré-gravada da ação. Essa forma, diferentemente, possibilita praticamente, filmagens em tempo real.

No vídeo, onde um usuário experimenta a textura de um trilobita, pode-se obter mais informações sobre a técnica.

Fonte: Gizmag

Você pode ver objetos na tela. Você pode ouvir os objetos da tela. Mas você não pode sentir objetos de uma tela plana, correto? Pense duas vezes. A divisão de pesquisa da Disney está desenvolvendo uma interface que permitirá simular o tato a partir de imagens bidimensionais em uma tela plana.

O sentido pode do tato pode ser criado variando a voltagem ao longo da superfície da tela. Quanto maior a voltagem maior a sensação de fricção.

É meio assustador pensar que um computador vai fazer pequenas correntes elétricas trespassarem as pontas de nossos dedos variando a eletricidade estática superficial para que tenhamos uma experiência táctil, mas é basicamente isso.

Outras formas de interfaces hápticas conseguiam efeitos similares, mas, dependiam de sincronizar uma informação pré-gravada da ação. Essa forma, diferentemente, possibilita praticamente, filmagens em tempo real.

No vídeo, onde um usuário experimenta a textura de um trilobita, pode-se obter mais informações sobre a técnica.

Fonte: Gizmag

sexta-feira, 30 de agosto de 2013

LINHA DE COMANDO E ALGUMAS DICAS

1. tracert

Semelhante ao “ping”, este comando serve para verificar se todos os servidores envolvidos na comunicação entre seu computador e uma determinada pagina não estão conforme o esperado.

2. ping

Este comando serve para você verificar uma resposta do servidor nas paginas que não estão funcionando normalmente.

Para isso, é preciso digitar “ping” + o endereço do site (ou o IP ou endereço completo) e dar Enter. O windows manda pacotes para a página em questão e após segundos você poderá saber se os pacotes foram realmente entregues e o tempo que foi necessário para esta tarefa.

3. ipconfig

Este código serve para você ver as configurações de IP. Este comando não só resolverá os erros da rede, mas também oferece detalhes sobre endereço IPv4, mascarás de sub-rede, DNS, IPv6 entre outros.

4. sfc /scannow

Esse comando faz uma varredura nos arquivos do sistema procurando erros e itens corrompidos, quando encontrado algum problema (ou arquivo ausente), o Windows tenta efetuar um rápido reparo. Lembrando que este comando só funciona quando se abre o Prompt como Administrador, este processo só faz varredura em arquivos importantes, a execução deste processo é muito demorada.

5. taskkill /f /im processo.exe

É normal programas travarem quando há um grande numero de tarefas sendo realizadas ao mesmo tempo. Quando isso acontece o normal é abrir o Gerenciador e parar aquela aplicação, mas nem sempre o Gerenciador abre na hora que queremos e acabamos passando mais raiva ainda.

Se você já tem um bom conhecimento sobre as maquinas e sabe o nome do processo que esta dando o problema ao seu Windows, basta usando o comando “taskkill” para resolver tudo. Nesse caso não precisa abrir o Prompt de comando, apenas abra o Executar e digite por exemplo: “taskkill /f /im nomedoprograma.exe”

6. netstat -an

Após a execução deste comando o Windows vai verificar todas portas em aberto e dar retorno mostrando a quais IPs cada uma esta conectada e seu status. Umas ficam responsáveis apenas por guardar dados, outras transmitem informações e há algumas que estão inoperantes.

Fonte: TEcnologia Agora

segunda-feira, 19 de agosto de 2013

AIDS - CURA PODE ESTAR PRÓXIMA

O ex-aluno de Medicina da Universidade de Brasília, Edecio Cunha Neto, lidera a equipe de pesquisadores que desenvolvem a vacina contra AIDS batizada de HIVBr18, que pode impedir a transmissão do HIV, vírus causador da Aids. A novidade desperta expectativas para a cura da doença que, até 2012, registrou mais de 656 mil casos só no Brasil, segundo dados do Ministério da Saúde (MS).

A vacina começa a ser testada em macacos no mês de outubro. “Só estamos esperando o resultado de um exame para avaliar a saúde da colônia de animais”, conta o cientista. Primeiro será feito um teste piloto, com quatro primatas. Somente em janeiro do ano que vem começam os estudos pré-clínicos, que devem durar dois anos.

Os experimentos serão realizados com diferentes combinações de fragmentos do HIV inseridos no material genético de vírus que causam doenças uma única vez no ser humano. “São doenças do tipo ‘pegou uma vez, não pega mais’, como o vírus que causa a varíola, por exemplo”, detalha Cunha Neto. “Queremos escolher uma combinação de vetores virais ideal para induzir uma resposta mais forte para a vacina”, conta o médico.

As diferentes combinações virais serão inoculadas em macacos rhesus, que apresentam semelhança com o sistema imunológico humano. As cobaias não serão infectadas com o HIV, mas imunizadas para o estudo da reação de seus organismos. A ideia é encontrar um método eficaz e, posteriormente, testá-lo em seres humanos.

O projeto liderado por Cunha Neto desde 2001 não deve erradicar o vírus da imunodeficiência humana em organismos infectados. Os cientistas esperam que a vacina retarde o aparecimento da imunodeficiência e reduza drasticamente a capacidade de transmissão do vírus. “O número de casos evitados ao longo de uma década seria de centenas de milhares”, afirma o cientista.

Cunha Neto desenvolveu e patenteou a imunização juntamente com os colegas pesquisadores da Faculdade de Medicina da USP, Jorge Kalil e Simone Fonseca. O cientista estará na UnB nesta sexta-feira (16), para a concessão do título de emérito ao professor Carlos Eduardo Tosta, da Faculdade de Medicina.

Fonte: Neofobismo

quarta-feira, 14 de agosto de 2013

O COMPUTADOR E SUA EVOLUÇÃO

Em 1965, ao formular a chamada “Lei de Moore”, um funcionário da Intel previu que os transistores em um chip dobrariam a cada 18 meses, aumentando assim o poder de processamento.

Agora, em 2011, um estudo conseguiu provar que Gordon Moore estava no mínimo muito próximo da realidade. Conduzida por Jonathan Koomey, professor de engenharia na Universidade de Stanford, a pesquisa afirma que não o poder, mas a eficiência dos processadores dobra nos mesmos 18 meses previstos por Moore. As informações foram obtidas em parceria com a Microsoft e a Intel, a partir de dados coletados antes mesmo da formulação da lei original.

Segundo o TechnologyReview, a nova máxima da informática aposta que o consumo de bateria vai diminuir com o tempo, mas a eficiência no desempenho das máquinas deve continuar crescendo. Desse modo, a lei de Moore seria ampliada, pois se pensava apenas em poder de processamento na década de 1960, enquanto a durabilidade da bateria, por exemplo, era totalmente ignorada.

Para Koomey, o que comprova sua teoria são os aparelhos móveis, como notebooks, tablets e smartphones: apesar do menor tamanho e consumo de energia, eles continuam recebendo melhorias em desempenho. Além disso, segundo o pesquisador, essas atualizações não teriam limite, dependendo apenas da inteligência humana.

Fonte: Eu Te Salvo

domingo, 23 de junho de 2013

GÁS LACRIMOGÊNEO - COMO FUNCIONA?

Nesta semana, São Paulo, Rio de Janeiro, Belo Horizonte, Porto Alegre e demais capitais que seguem a série de protestos recentes, motivados inicialmente pelo aumento da tarifa do transporte público, viram o que acontece quando algo “dá errado”. A polícia age sob a orientação de dispersar a multidão e reassumir o controle da situação. Cassetetes e balas de borracha compõem o elenco. Mas o protagonista, a bomba de gás, é a responsável por instalar o caos e a correria.

O armamento utilizado nesse tipo de situação deve ser o não-letal e o seu uso deve ser moderado. Nesses dois pontos há um problema: há frentes que argumentam que bombas de gás lacrimogêneo podem ser letais, e o modo como ela é utilizada pela polícia é o principal fator a favor da tese. Bombas de gás lacrimogêneo são estruturas de metal disparadas por armas lançadoras que, após explodir, liberam um gás basicamente composto de 2-clorobenzilideno malononitrilo, o chamado gás CS. Trata-se de uma substância sólida que misturada a solventes toma a forma de aerosol ácido, que em contato com os olhos causam lacrimajemento intenso e queimação.

Por se tratar de um gás lacrimogêneo, as reações deveriam parar por aí, mas a lista do Centro de Controle e Prevença de Doenças dos Estados Unidos segue. O nariz libera coriza, a boca sofre irritação, a vítima baba e sente náuseas; se respirado, o gás provoca tosse e asfixia. Em exposição prolongada, estimada em uma hora, os efeitos podem ser ainda mais graves levando a vítima a desenvolver lesões na córnea ou cegueira, garganta e pulmões podem sofrer queimaduras avançadas e a asfixia pode ser completa.

O gás lacrimogêneo é enquadrado como um agente psicoquímicos, considerado um “incapacitante” pelo Exército brasileiro, o que o diferencia dos agentes causadores de mortes, como os neurotóxicos (afetam o cérebro), os hemotóxicos (corrente sanguínea) e os sufocantes. Segundo um artigo do Instituto Militar de Engenharia (IME), de 2012, essa diferenciação pode não ser tão exata assim. “A linha que separa os agentes causadores de baixas e os incapacitantes é tênue, pois em altas concentrações qualquer agente incapacitante pode causar baixas.”

Um número considerável de mortes relacionadas a bombas de gás lacrimogêneo já foi registrado. Uma mulher de 36 anos morreu por insuficiência respiratória e parada cardíaca durante um protesto na Palestina, em 2012. No Bahrein, 36 mortes foram catalogadas (inclusive a de um garoto de 14 anos) pelo organização internacional Physicians for Human Rights, que ao lado da Facing Tear Gas e da Anistia Internacional são as maiores ONGs à frente do confronto contra a bomba de gás, para a qual defendem o enquadramento como arma química.